Un gruppo di ricercatori, sostenuto in parte dalla US National Science Foundation, afferma di aver identificato un difetto di progettazione nel sistema di autenticazione senza password di FIDO.

il loro lavoro, Analisi di sicurezza dimostrabile per FIDO2Ero Inserito la scorsa settimana Nell’archivio crittografico elettronico della Società internazionale per la ricerca crittografica.

FIDO Alliance è stata lanciata nel 2013 da un gruppo di fornitori di tecnologia e servizi, tra cui PayPal; Ora include Microsoft, Google, Apple e Facebook tra i suoi membri.

Nel febbraio 2016, il World Wide Web Consortium (W3C) ha iniziato a lavorare per standardizzare FIDO 2.0.

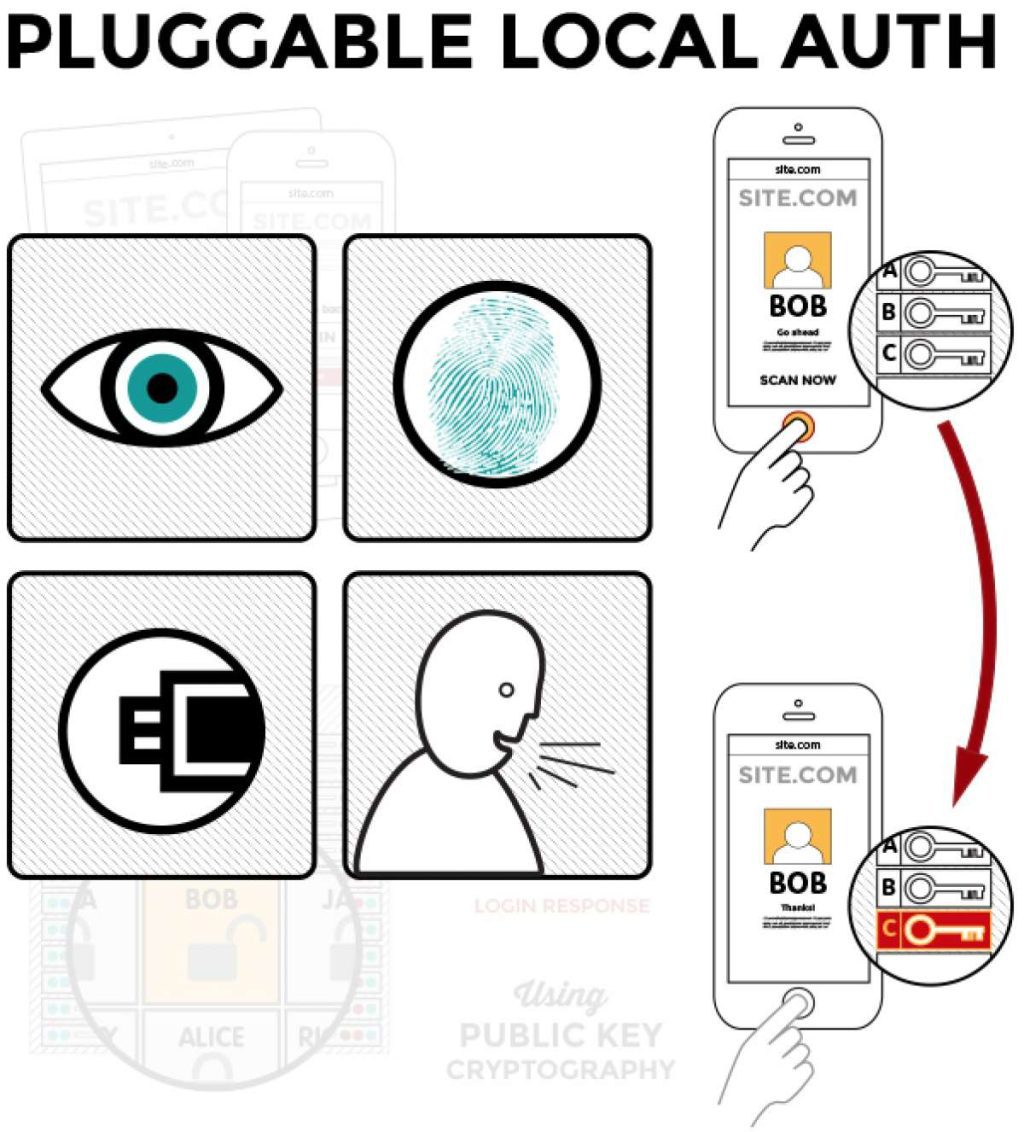

Gli accessi senza password si basano su due protocolli principali: WebAuthn del W3C e Client-to-Authenticator Protocol (CTAP2).

La parte WebAuthn dell’accesso basato su FIDO utilizza un dispositivo di autenticazione affidabile (smartphone o token di sicurezza) per generare una chiave privata per una sessione di connessione; Considerando che, CTAP2 associa un client attendibile all’autenticatore.

“In parole povere, [CTAP2’s] Il documento afferma che l’obiettivo di sicurezza è “associare” un client affidabile all’autenticatore di configurazione richiedendo all’utente di fornire il PIN corretto, in modo che l’autenticatore accetti solo i comandi autorizzati inviati da un client “vincolante”.

Tuttavia, l’approccio CTAP2 non è “sicuramente sicuro” (un termine formale che significa che la sicurezza del protocollo o del prodotto può essere dimostrata matematicamente).

Nella loro analisi, i ricercatori menzionano due aspetti di CTAP2 che aprono potenziali vettori di attacco.

La cosa più importante è che utilizza uno scambio di chiavi Diffie-Hellman non autenticato.

Ciò apre la porta a due tipi di attacchi: un semplice attacco MITM, che consente all’attaccante di accedere alle chiavi di sicurezza e quindi alle comunicazioni dell’utente; Oppure, l’attaccante potrebbe impersonare il client per l’autenticatore.

Un altro inconveniente è che uno smartphone o un PC che utilizza FIDO2 per accedere crea un unico “pinToken” all’avvio.

Il pinToken viene quindi utilizzato per tutte le connessioni successive, il che significa che la sicurezza viene persa se una di queste sessioni viene compromessa.

Il documento propone di sostituire la parte CTAP2 dello scambio FIDO con un altro schema per eliminare questi problemi.

L’analisi di sicurezza dimostrabile di FIDO2 è opera di Manuel Barbosa, Università di Porto (FCUP) e INESC TEC in Portogallo; Alexandra Boldereva del Georgia Institute of Technology negli Stati Uniti; Shan Chen dell’Università Tecnica di Darmstadt in Germania; Bogdan Warenci dell’Università di Bristol.

“Pluripremiato specialista televisivo. Appassionato di zombi. Impossibile scrivere con i guantoni da boxe. Pioniere di Bacon.”

More Stories

Questo piccolo computer è una lettera d'amore carina e sorprendentemente potente per l'informatica vecchio stile

19 aprile 2024 — World of Warcraft — Notizie Blizzard

Lo sviluppatore di Baldur's Gate 3 conferma che non realizzerà il sequel