Utilizzando un drone disponibile da $ 20, i ricercatori dell’Università di Waterloo in Ontario hanno creato ciò che può essere aereo. Un dispositivo di scansione in grado di triangolare la posizione di ogni dispositivo connesso Wi-Fi nella tua casa. Yikes.

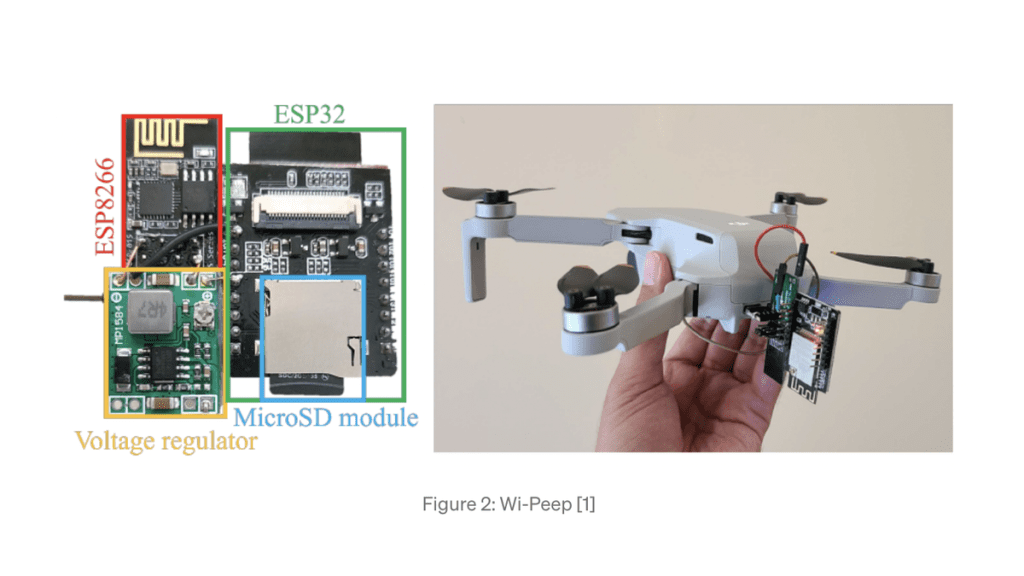

I ricercatori Ali Abedi e Deepak Vasisht, che hanno recentemente presentato le loro scoperte in La 28a conferenza internazionale annuale sull’informatica e le reti mobiliHa chiamato questo strano gadget “Wi-Peep”, un nome ingannevolmente carino per un progetto con effetti orribili. Wi-Peep si impegna in quello che i ricercatori chiamano un “attacco alla privacy per il rilevamento della posizione” in grado di elaborare i dati nelle reti Wi-Fi e utilizzarli per “vedere attraverso i muri”, o meglio approssimare la posizione dei dispositivi tramite la scansione invisibile.

Come funziona l’attacco?

I ricercatori affermano che i loro dispositivi sfruttano le carenze di sicurezza in IEEE 802.11, un protocollo wireless di lunga durata per reti di accesso locale che contengono Storia dei problemi Con intercettazione dati e intercettazioni. Il programma pubblica ciò che è noto come “tempo di volo(ToF), che utilizza un trucco di elaborazione dati per misurare la distanza fisica tra un segnale e un oggetto.

Tutto ciò è possibile grazie a una “vulnerabilità” di sicurezza nella maggior parte delle reti WiFi che i ricercatori hanno soprannominato “WiFi educato”. In sostanza, tutti i dispositivi intelligenti sono configurati per rispondere automaticamente ai “tentativi di connessione” da altri dispositivi nella loro zona, anche se la rete è protetta tramite password di protezione. Per manipolare questa vulnerabilità, Wi-Peep invia un segnale ToF che tenta di connettersi ai dispositivi locali e successivamente consente la “localizzazione nascosta” di specifici dispositivi Wi-Fi all’interno di un particolare edificio o area. La natura di un dispositivo può essere valutata dalle informazioni tratte dal suo indirizzo MAC, l’identificatore univoco fornito ai dispositivi all’interno di una determinata rete. Ciò ovviamente significa che cose come una smart TV, Amazon Echo, un telefono cellulare, un laptop o un altro dispositivo “intelligente” saranno tutti visibili alla piccola spia subdola.

I ricercatori immaginano alcuni scenari molto spaventosi che coinvolgono la raccolta segreta di dati Wi-Peep. Abedi e Vasesht temono che un intruso armato possa aver usato questo dispositivo”.Dedurre la posizione degli occupanti della casa, delle telecamere di sicurezza e persino dei sensori di intrusione domestica”.

G/O Media potrebbe ricevere commissioni

Facendo un ulteriore passo avanti, immaginano un intruso:

Un ladro può utilizzare queste informazioni per individuare oggetti di valore come laptop e identificare le opportunità ideali quando le persone non sono in casa o fuori da una determinata area (ad esempio, sono tutti nel seminterrato) monitorando il proprio smartphone o smartwatch.

Durante la sua presentazione, Abedi ha ipotizzato che lo strumento potesse essere utilizzato “per tracciare i movimenti delle guardie di sicurezza all’interno di una banca tracciando la posizione dei loro telefoni o smartwatch. Allo stesso modo, un ladro può determinare la posizione e il tipo di dispositivi intelligenti in casa , comprese telecamere di sicurezza, laptop e smart TV.” , per trovare un buon candidato per l’intrusione. Inoltre, azionare il dispositivo tramite un drone significa che può essere utilizzato rapidamente e da remoto senza molte possibilità di rilevamento dell’utente”.

Abedi e Vasesht affermano di sperare che la loro ricerca porti allo sviluppo di una migliore protezione per i protocolli WiFi, in modo che le iterazioni future non siano vulnerabili agli attacchi come quelle attuali. “Speriamo che il nostro lavoro informerà la progettazione di protocolli di prossima generazione”, hanno scritto i ricercatori.

“Pluripremiato specialista televisivo. Appassionato di zombi. Impossibile scrivere con i guantoni da boxe. Pioniere di Bacon.”

More Stories

Spotify mette alla prova la determinazione di Apple con un nuovo aggiornamento dei prezzi nell'UE

Come essere un pericolo per la società (e ottenere una spilla da contapassi)

Webinar sulla Giornata mondiale dell'asma 2024